접근 제어

"오늘의AI위키"의 AI를 통해 더욱 풍부하고 폭넓은 지식 경험을 누리세요.

1. 개요

접근 제어는 주체(사람 또는 프로세스)가 대상(시스템 또는 파일)에 접근하는 것을 허용하거나 거부하는 행위 및 메커니즘을 의미하며, 컴퓨터 보안, 물리적 보안, 통신, 공공 정책 등 다양한 분야에서 활용된다. 컴퓨터 보안에서의 접근 제어는 인증, 인가, 감사를 포함하며, 기밀성, 무결성, 가용성을 보장한다. 접근 제어 모델로는 임의적 접근 제어(DAC), 강제적 접근 제어(MAC), 역할 기반 접근 제어(RBAC) 등이 있으며, 접근 제어 시스템은 다양한 구성 요소와 토폴로지를 갖는다. 물리적 보안에서의 접근 제어는 건물, 시설, 구역 등에 대한 물리적 접근을 제한하며, 사람, 기계적 수단, 기술적 수단을 통해 이루어진다. 통신에서의 접근 제어는 통신 시스템 구성 요소 사용 허가 여부를 지정하는 서비스 기능이나 기술을 의미한다. 공공 정책에서는 보안 또는 사회 통제를 위해 신뢰할 수 있는 시스템을 사용하는 구현 기능으로 정의된다.

더 읽어볼만한 페이지

- 물리 보안 - 경비원

경비원은 시설 및 인력을 보호하고 출입을 통제하며 순찰, 위험 감지 및 보고 등의 업무를 수행하는 직업으로, 화재, 도난, 침입 등으로부터 보호하며 방문객 안내, 배달물 접수 등의 부가적인 서비스를 제공하기도 한다. - 물리 보안 - 자물쇠

자물쇠는 물건이나 공간의 출입을 제어하는 장치로, 기원전부터 재산 보호 수단으로 사용되었으며, 다양한 종류와 작동 방식으로 발전해왔고, 단순한 보안 장치를 넘어 상징적인 의미도 지닌다. - 접근 제어 - 오므론

오므론은 1933년 설립된 일본의 글로벌 기업으로, 센서, 제어 장치, 의료기기 등 다양한 전자 부품 및 시스템을 생산·판매하며, 특히 전자 혈압계 분야에서 세계적인 선두주자이다. - 접근 제어 - 허가 (컴퓨터 과학)

허가는 컴퓨터 과학에서 접근 제어 정책에 따라 자원에 대한 접근 권한을 부여하는 과정으로, 시스템 보안과 규정 준수를 위해 최소 권한의 원칙에 기반하여 관리되며, 역할 기반 접근 제어와 속성 기반 접근 제어 등의 모델이 사용된다. - 아이덴티티 관리 - 아바타

아바타는 힌두교 용어에서 유래하여 신의 화신을 뜻하며, 온라인 환경에서 사용자를 나타내는 가상 신체를 의미하고, 게임, 소셜 미디어, 메타버스 등에서 사용자의 개성을 표현하고 소통하는 핵심 수단으로 활용되며 AR/VR 기술 발전과 함께 더욱 현실감 있는 사용자 경험을 제공한다. - 아이덴티티 관리 - 개인정보처리방침

개인정보처리방침은 개인 정보의 수집, 이용, 제공 등에 대한 기업이나 조직의 정책을 명시한 문서로, 컴퓨터 기술 발전과 함께 개인 정보 보호 필요성이 커지면서 각국에서 관련 법률이 제정되었으나, 효용성과 소비자의 이해도에 대한 비판도 제기되고 있다.

| 접근 제어 | |

|---|---|

| 개요 | |

| 정의 | 접근 제어는 리소스에 대한 접근을 제한하는 프로세스임 |

| 목표 | 권한이 없는 사용자가 리소스에 접근하는 것을 방지하고 권한이 있는 사용자의 접근을 허용하는 것임 |

| 중요성 | 시스템의 보안과 개인 정보 보호를 유지하는 데 필수적임 |

| 접근 제어의 기본 요소 | |

| 주체 (Subject) | 리소스에 접근하려는 능동적인 개체 (사람, 프로그램, 프로세스 등) |

| 객체 (Object) | 접근이 제어되는 수동적인 리소스 (파일, 디렉토리, 데이터베이스, 네트워크 등) |

| 접근 권한 (Access Right) | 주체가 객체에 대해 수행할 수 있는 작업 (읽기, 쓰기, 실행, 삭제 등) |

| 접근 제어 정책 (Access Control Policy) | 접근을 허용하거나 거부하는 규칙의 집합 |

| 접근 제어 모델 | |

| 임의적 접근 제어 (DAC, Discretionary Access Control) | 객체 소유자가 접근 권한을 결정함. 유연성이 높지만 보안 취약점이 발생하기 쉬움 |

| 강제적 접근 제어 (MAC, Mandatory Access Control) | 시스템 관리자가 보안 등급을 기반으로 접근 권한을 결정함. 보안성이 높지만 유연성이 낮음 |

| 역할 기반 접근 제어 (RBAC, Role-Based Access Control) | 사용자에게 역할을 할당하고 역할에 따라 접근 권한을 부여함. 관리 효율성이 높고 보안 정책을 일관성 있게 적용할 수 있음 |

| 속성 기반 접근 제어 (ABAC, Attribute-Based Access Control) | 주체, 객체, 환경 속성을 기반으로 접근 권한을 결정함. 복잡한 정책을 정의할 수 있지만 관리 복잡도가 높음 |

| 접근 제어 메커니즘 | |

| 인증 (Authentication) | 사용자의 신원을 확인하는 과정 (비밀번호, 생체 인식 등) |

| 인가 (Authorization) | 인증된 사용자에게 특정 리소스에 대한 접근 권한을 부여하는 과정 |

| 감사 (Auditing) | 접근 시도를 기록하고 분석하는 과정 |

| 접근 제어 정책의 예 | |

| 접근 제어 목록 (ACL, Access Control List) | 각 객체에 대해 접근 가능한 주체와 해당 권한을 명시한 목록 |

| 역량 목록 (Capability List) | 각 주체가 접근 가능한 객체와 해당 권한을 명시한 목록 |

| 보안 매트릭스 (Security Matrix) | 주체와 객체 간의 접근 권한을 매트릭스 형태로 표현 |

| 접근 제어의 적용 분야 | |

| 운영 체제 | 파일, 디렉토리, 프로세스 등에 대한 접근 제어 |

| 데이터베이스 | 테이블, 뷰, 저장 프로시저 등에 대한 접근 제어 |

| 네트워크 | 네트워크 자원에 대한 접근 제어 (방화벽, 침입 탐지 시스템 등) |

| 웹 애플리케이션 | 웹 페이지, API 등에 대한 접근 제어 |

| 사물 인터넷 (IoT) | IoT 장치 및 데이터에 대한 접근 제어 |

| 기타 고려 사항 | |

| 최소 권한 원칙 (Principle of Least Privilege) | 사용자에게 필요한 최소한의 권한만 부여해야 함 |

| 심층 방어 (Defense in Depth) | 여러 계층의 보안 메커니즘을 적용하여 하나의 방어선이 뚫려도 다른 방어선이 작동하도록 함 |

| 정기적인 보안 감사 (Regular Security Audit) | 접근 제어 시스템의 효과성을 평가하고 취약점을 식별해야 함 |

| 결론 | |

| 요약 | 접근 제어는 정보 보안의 핵심 요소이며, 다양한 모델과 메커니즘을 통해 구현될 수 있음 |

2. 컴퓨터 보안

컴퓨터 보안에서 접근 제어는 사람이나 프로세스가 시스템이나 파일에 대해 읽기, 쓰기, 실행 등의 접근 권한을 허가하거나 거부하는 것을 의미한다. 이는 인증, 인가, 감사를 포함하며, 물리적 장치, 디지털 서명, 암호화, 사회적 장벽, 감시 등 다양한 방법으로 구현될 수 있다.[3] 인가는 역할 기반 접근 제어, 접근 제어 목록, XACML과 같은 정책 언어를 통해 이루어진다.

접근 제어 시스템은 식별 및 인증, 인가, 책임 추적(accountability)의 기본 서비스를 제공한다. 식별 및 인증은 시스템에 로그인할 수 있는 사람을 결정하고, 인가는 인증된 사람이 할 수 있는 작업을 결정하며, 책임 추적은 해당 사용자가 무엇을 했는지 파악한다.

전자 접근 제어(EAC)는 컴퓨터를 사용하여 기계식 잠금 장치와 열쇠의 한계를 극복한다. 기계식 열쇠 대신 다양한 자격 증명을 사용할 수 있으며, 인증, 권한 부여 및 회계를 완벽하게 수행할 수 있다. 전자 접근 제어 시스템은 제시된 자격 증명을 기반으로 접근 권한을 부여하며, 접근 권한이 부여되면 자원은 미리 정해진 시간 동안 잠금 해제되고 데이터베이스 트랜잭션이 기록된다. 접근이 거부되면 자원은 잠긴 상태로 유지되고 접근 시도가 기록된다. 또한 시스템은 자원을 모니터링하고 자원이 강제로 잠금 해제되거나 잠금 해제된 후 너무 오래 열려 있으면 경보를 발생시킨다.[3]

자격 증명이 판독기에 제시되면, 판독기는 자격 증명의 정보(일반적으로 숫자)를 제어 패널로 보낸다. 제어 패널은 자격 증명의 번호를 접근 제어 목록과 비교하여 접근 요청을 승인하거나 거부하고, 데이터베이스에 트랜잭션 로그를 보낸다. 접근이 거부되면 문은 잠긴 상태로 유지된다. 자격 증명과 접근 제어 목록이 일치하면 제어 패널은 자원을 잠금 해제하는 릴레이를 작동시킨다. 또한 제어 패널은 경보를 방지하기 위해 열림 신호를 무시한다. 판독기는 접근 거부에 대한 깜박이는 빨간색 LED와 접근 승인에 대한 깜박이는 녹색 LED와 같은 피드백을 제공하기도 한다.[5]

2단계 인증은 제시된 자격 증명 외에 PIN, 두 번째 자격 증명, 운영자 개입 또는 생체 인식 입력과 같은 추가 요소를 요구하여 보안을 강화한다.[5]

인증 정보에는 세 가지 유형(요소)이 있다.[6]

- 사용자가 아는 것 (예: 암호, 암호 구 또는 PIN)

- 사용자가 소유한 것 (예: 스마트 카드 또는 키 태그)

- 사용자가 가진 것 (예: 생체 측정으로 확인된 사용자의 지문)

컴퓨터 보안에서 일반적인 접근 제어는 인증, 인가, 그리고 감사를 포함한다. 좁은 의미의 접근 제어는 접근 승인만을 다루며, 시스템은 이미 인증된 주체의 접근 요청에 대해 접근 허용 또는 거부 결정을 내린다. 인증 방법 및 토큰에는 비밀번호, 생체 분석, 물리적 키, 전자 키 및 장치, 숨겨진 경로, 사회적 장벽, 그리고 인간과 자동화된 시스템에 의한 모니터링이 포함된다.

접근 제어 모델에서 시스템에서 작업을 수행할 수 있는 엔티티는 '주체', 접근이 제어되어야 할 수 있는 자원을 나타내는 엔티티는 '객체'라고 한다. 주체와 객체는 모두 인간 사용자가 아닌 소프트웨어 엔티티로 간주되어야 한다.

일부 시스템은 주체를 ''사용자 ID''와 동일시하여 모든 프로세스가 동일한 권한을 갖도록 하지만, 이는 최소 권한의 원칙을 충족하기에 충분하지 않으며, 맬웨어 유행의 원인이 될 수 있다.

객체 권한 모델과 같이 일부 모델에서는 모든 소프트웨어 엔티티가 잠재적으로 주체와 객체 역할을 모두 수행할 수 있다.

2. 1. 이점: 기밀성, 무결성, 가용성

접근 제어는 정보 보안의 세 가지 핵심 요소인 기밀성, 무결성, 가용성을 보장하고 향상시킨다.- 기밀성(Confidentiality): 제한된 주체만 정보를 읽을 수 있도록 한다.

- 무결성(Integrity): 제한된 주체만 정보를 변경할 수 있도록 한다.

- 가용성(Availability): 부적절한 접근 요청을 식별하고 조기에 거부하여 시스템 부하를 줄이고 안정성을 높인다.

접근 제어는 이러한 기능을 통해 정보가 적절한 이해 관계자에게만 완전한 형태로 항상 제공되도록 (이상적으로) 보장한다.

2. 2. 단계: 인증, 인가, 감사

컴퓨터 보안에서 접근 제어는 인증, 인가, 감사의 세 단계로 구성된다.[3]- 인증: 사용자가 누구인지 확인하는 단계이다. 일반적으로 아이디와 비밀번호를 사용하여 인증한다.

- 인가: 인증된 사용자에게 특정 리소스에 대한 접근 권한을 부여하는 단계이다.

- 감사: 사용자가 시스템에서 수행한 작업을 기록하는 단계이다. 감사를 통해 누가, 언제, 무엇을 했는지 추적할 수 있다.

이 세 단계를 통해 시스템과 데이터에 대한 접근을 통제하고 보안을 유지한다. 접근 제어는 물리적 장치(예: 생체 인식, 금속 자물쇠), 디지털 서명, 암호화, 사회적 장벽, 감시 등 다양한 방법으로 구현될 수 있다.[3]

2. 3. 접근 제어 모델

다음은 다양한 접근 제어 모델이며, 각각 다른 방식으로 접근 권한을 관리한다.- 임의 접근 제어(DAC): 파일 (또는 다른 리소스)의 소유자가 접근 방침을 결정한다. 소유자는 접근을 허가할 사람과 그 사람에게 부여할 권한을 정한다.[23]

- 강제 접근 제어(MAC): 소유자가 아닌 시스템이 접근 방침을 결정한다. MAC은 정부나 군의 정보와 같은 기밀 데이터를 다루는 다중 레벨 시스템에서 사용된다. 다중 레벨 시스템은 주체와 객체를 여러 레벨로 분류하는 컴퓨터 시스템이다.[23]

- 역할 기반 접근 제어(RBAC): 주체(접근하는 주체)와 객체(대상) 사이에 '역할' 개념을 두는 모델이다. '역할'은 사용자만큼 자주 바뀌지 않으며, 객체에 대한 접근 권한은 역할에 따라 규정된다는 가정 하에 효율적인 운영 관리를 지향한다.[23]

- 속성 기반 접근 제어(ABAC): '접근 요청자의 속성'과 '대상 리소스의 속성'을 비교하고, 이때 환경 조건도 고려하는 규칙 엔진에서 지정된 정책의 논리식을 적용하여 접근 허용 여부를 결정하는 모델이다.[32] 관리 도메인 외부에서의 접근 요청에 대응하여 접근 제어가 가능하다.[24]

- ID 기반 접근 제어(IBAC): 접근 요청자의 인증 후 대상 리소스를 저장하고 있는 시스템의 접근 제어 목록에 위임하는 모델이다.[27]

- 그래프 기반 접근 제어(GBAC): RBAC 또는 ABAC와 같은 다른 접근 방식과 비교했을 때, GBAC의 주요 차이점은 접근 권한이 전체 열거 대신 조직 쿼리 언어를 사용하여 정의된다는 것이다.[23]

- 이력 기반 접근 제어(HBAC): 요청 당사자의 활동 기록(예: 행동, 요청 간 시간, 요청 내용)의 실시간 평가를 기반으로 접근을 허용하거나 거부한다.[25] 예를 들어, 특정 서비스 또는 데이터 소스에 대한 접근은 개인적인 행동(예: 요청 간격이 초당 1회 쿼리를 초과하는 경우)에 따라 허용되거나 거부될 수 있다.

- 존재 이력 기반 접근 제어(HPBAC): 리소스에 대한 접근 제어는 요청자가 저장한 존재 기록에 의해 충족되어야 하는 존재 정책 측면에서 정의된다. 정책은 일반적으로 빈도, 확산 및 규칙성 측면으로 작성된다. 정책의 예는 "요청자는 지난 주에 모두 k회의 개별 방문을 했으며, 두 번의 연속적인 방문 사이의 간격은 T시간을 초과하지 않는다"이다.[26]

- 격자 기반 접근 제어(LBAC): 격자는 객체가 가질 수 있는 보안 수준과 주체가 접근할 수 있는 보안 수준을 정의하는 데 사용된다. 주체는 주체의 보안 수준이 객체의 보안 수준보다 크거나 같은 경우에만 객체에 접근할 수 있다.[23]

- 조직 기반 접근 제어(OrBAC): OrBAC 모델을 사용하면 정책 설계자가 구현과는 독립적으로 보안 정책을 정의할 수 있다.[28]

- 규칙 기반 접근 제어(RAC): RAC 방법은 규칙 기반 역할 기반 접근 제어(RB-RBAC)라고도 하며, 대부분 컨텍스트 기반이다. 예를 들어, 학생이 특정 시간대에만 실험실을 사용할 수 있도록 허용하는 것은 학생의 RBAC 기반 정보 시스템 접근 제어와 시간 기반 실험실 접근 규칙의 조합이다.[23]

- 책임 기반 접근 제어: 정보는 행위자 또는 비즈니스 역할에 할당된 책임을 기반으로 접근된다.[29]

접근 제어 모델은 권한 기반 보안 (capabilities)과 접근 제어 목록 (ACL) 기반의 두 가지 클래스로 분류할 수 있다.

- 권한 기반 모델: 객체에 대한 위조 불가능한 참조 또는 ''권한''을 소유하는 것이 해당 객체에 대한 접근을 제공한다(자신의 집 열쇠를 소유하는 것이 집에 접근 권한을 부여하는 방식과 유사함). 이러한 권한은 보안 채널을 통해 전송함으로써 다른 당사자에게 전달된다.

- ACL 기반 모델: 객체에 대한 주체의 접근 권한은 객체와 관련된 목록에 해당 주체의 신원이 나타나는지에 달려 있다(사설 파티의 보디가드가 초대 목록에 이름이 있는지 확인하는 방식과 유사함). 접근 권한은 목록을 편집함으로써 전달된다. (다양한 ACL 시스템은 목록을 편집하는 주체 또는 대상과 편집 방법에 대해 다양한 규칙을 가지고 있다.)

권한 기반 모델과 ACL 기반 모델 모두 주체 ''그룹''의 모든 구성원에게 접근 권한을 부여하는 메커니즘을 가지고 있다(종종 그룹 자체도 주체로 모델링된다).

2. 4. 접근 제어 시스템 구성 요소

접근 제어 시스템의 구성 요소는 다음과 같다.

- 접근 제어 패널 (컨트롤러라고도 함)

- 문, 회전문, 주차 게이트, 엘리베이터 또는 기타 물리적 장벽과 같은 접근 제어 입구

- 입구 근처에 설치된 리더. (출구도 제어되는 경우 입구 반대편에 두 번째 리더가 사용됨)

- 전기 도어 스트라이크 및 전자 자물쇠와 같은 잠금 하드웨어

- 도어 위치를 모니터링하기 위한 자기 도어 스위치

- 출구 허용을 위한 출구 요청(RTE) 장치. RTE 버튼을 누르거나 모션 감지기가 문에서 움직임을 감지하면 문이 열리는 동안 도어 경보가 일시적으로 무시된다. 전기적으로 잠금을 해제하지 않고 문에서 나가는 것을 기계적 자유 출구라고 한다. 이것은 중요한 안전 기능이다. 출구 시 잠금을 전기적으로 해제해야 하는 경우 출구 요청 장치가 문도 잠금 해제한다.[12]

2. 5. 접근 제어 시스템 토폴로지

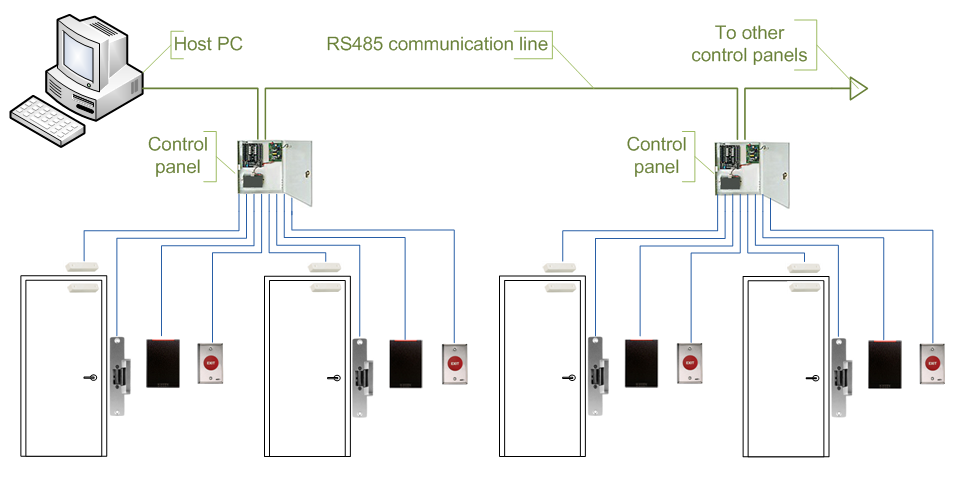

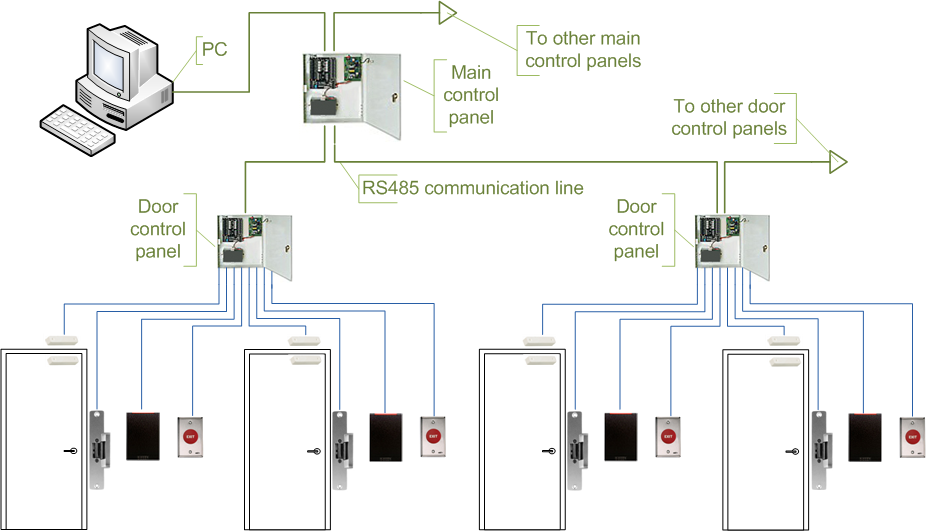

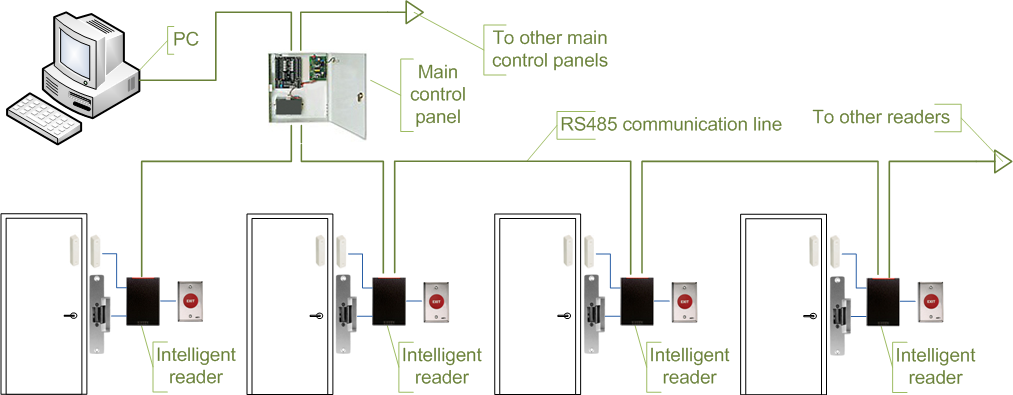

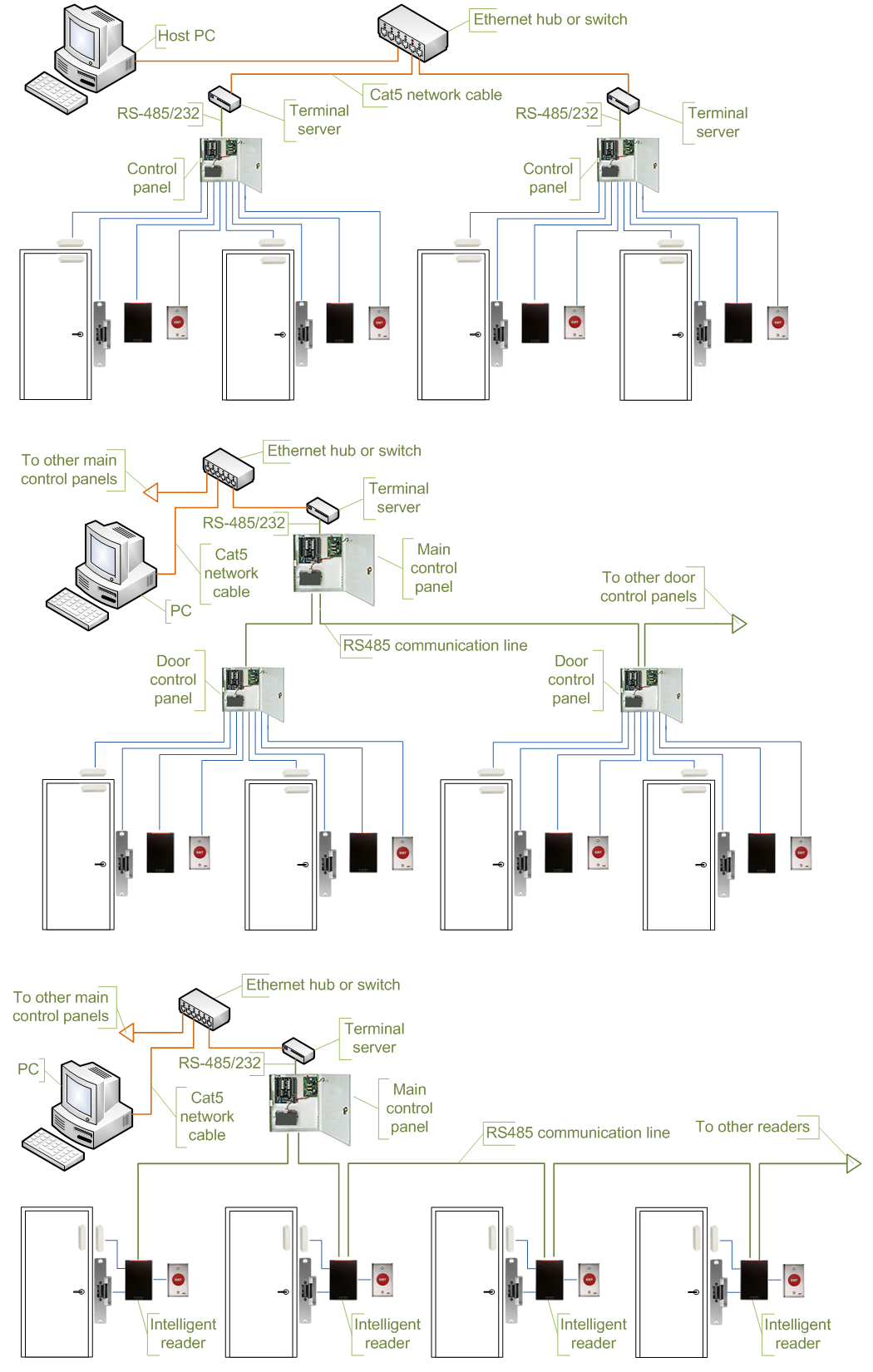

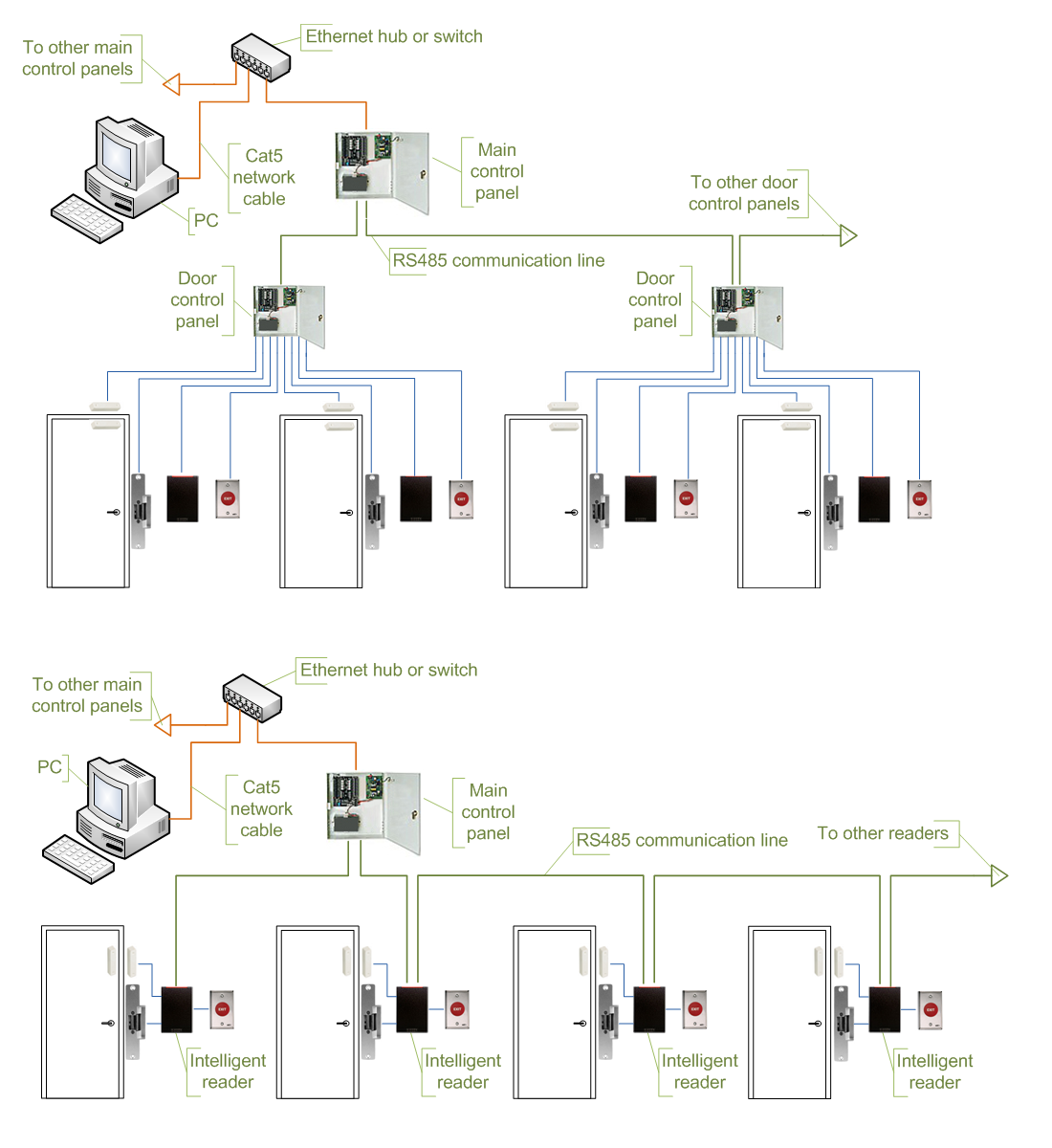

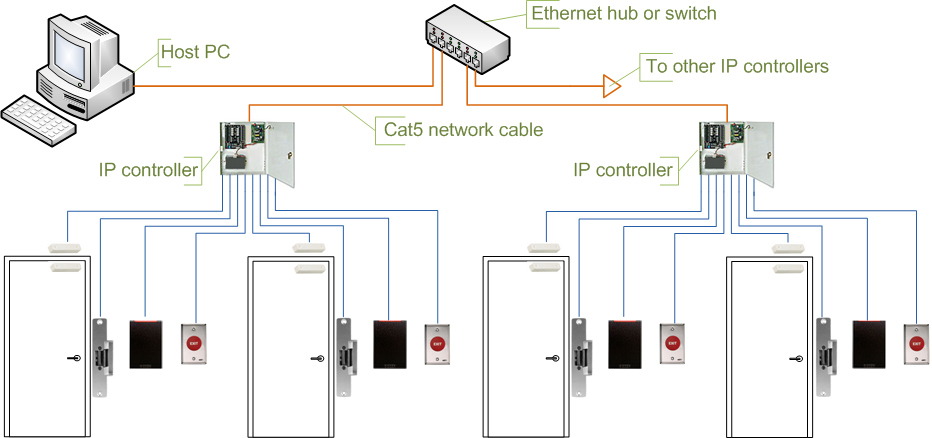

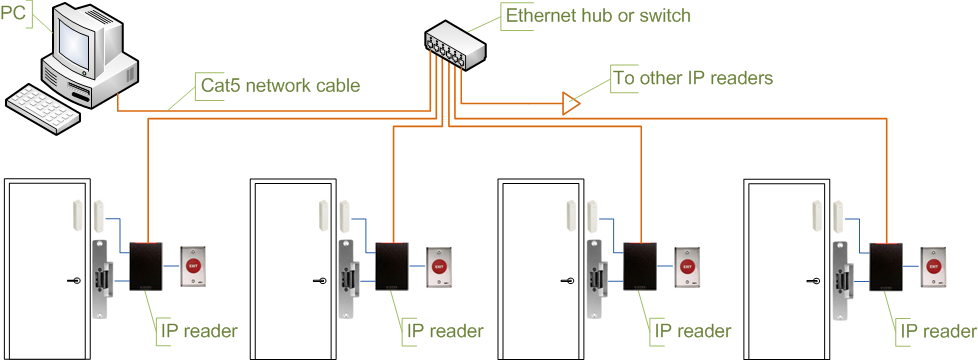

접근 제어 시스템은 중앙 호스트에서 시스템의 가장자리(리더기)로 조회가 이동하는 추세를 보인다. 2009년경에는 허브 앤 스포크 형태가 주를 이루었으며, 제어 패널이 허브, 리더기가 스포크 역할을 했다. 조회 및 제어는 제어 패널에서 수행되었고, 스포크는 직렬 연결(주로 RS-485)로 통신했다. 일부 제조업체는 컨트롤러를 도어에 배치하여 의사 결정을 가장자리로 이동시키고, IP를 통해 호스트 및 데이터베이스에 연결하기도 한다.[13]

접근 제어 시스템 토폴로지 유형은 다음과 같다.

- 1. 직렬 컨트롤러: 컨트롤러는 직렬 RS-485 통신(또는 일부 구형 시스템의 경우 20mA 전류 루프)으로 호스트 PC에 연결된다. 표준 PC에는 RS-485 포트가 없으므로 RS-232/485 컨버터 또는 RS-485 카드를 설치해야 한다.

- 2. 직렬 메인 및 서브 컨트롤러: 도어 하드웨어는 서브 컨트롤러(도어 컨트롤러/인터페이스)에 연결된다. 서브 컨트롤러는 주로 요청을 메인 컨트롤러로 전달하며, 메인 컨트롤러는 보통 16~32개 서브 컨트롤러를 지원한다.

- 3. 직렬 메인 컨트롤러 및 지능형 리더: 도어 하드웨어는 지능형/반지능형 리더에 직접 연결된다. 리더는 주로 요청을 메인 컨트롤러로 전달하며, 연결이 불가능할 때만 내부 데이터베이스로 접근을 결정하고 기록한다.

- 4. 터미널 서버가 있는 직렬 컨트롤러: 컴퓨터 네트워크 발전에도 불구, 접근 제어 제조업체들은 네트워크 지원 제품 도입에 소극적이었다. 네트워크 연결 요구에 따라, LAN/WAN을 통해 직렬 데이터를 변환하는 터미널 서버를 추가하는 방식을 선택하기도 했다.

- 5. 네트워크 지원 메인 컨트롤러: 2, 3번 유형과 유사하나, 온보드 네트워크 인터페이스로 구성 및 사용자 데이터 전송 속도 향상, 병렬 처리, 중복 호스트 PC 설정 간소화 등의 개선이 이루어졌다.

- 6. IP 컨트롤러: 컨트롤러는 이더넷 LAN/WAN으로 호스트 PC에 연결된다.

- 7. IP 리더: 리더는 이더넷 LAN/WAN으로 호스트 PC에 연결된다.

2. 6. 보안 위험

접근 제어 시스템을 통한 침입의 가장 일반적인 보안 위험은 합법적인 사용자를 따라 문을 통과하는 테일게이팅이다. 종종 합법적인 사용자는 침입자를 위해 문을 잡아주기도 한다. 이러한 위험은 사용자 교육을 통한 보안 인식 강화 또는 회전문과 같은 보다 적극적인 수단을 통해 최소화할 수 있다. 매우 높은 보안이 필요한 경우, 운영자의 개입이 필요하여 유효한 신원을 보장해야 하는 샐리 포트 (보안 현관 또는 멘트랩)를 사용하여 이 위험을 최소화한다.[15]두 번째로 흔한 위험은 문을 지렛대로 여는 것이다. 스트라이크 또는 높은 유지력을 가진 자기 잠금 장치가 있는 제대로 보안된 문에서는 비교적 어렵다. 완전히 구현된 접근 제어 시스템에는 강제 도어 모니터링 경보가 포함된다. 이러한 경보는 효과가 다양하며, 일반적으로 높은 오경보, 열악한 데이터베이스 구성 또는 적극적인 침입 모니터링 부족으로 인해 실패한다. 대부분의 최신 접근 제어 시스템은 지정된 시간보다 오래 열려 있는 문을 시스템 관리자에게 알리는 일종의 도어 프로프 경보를 통합한다.[16][17][18]

세 번째로 흔한 보안 위험은 자연 재해이다. 자연 재해로 인한 위험을 완화하기 위해 건물의 구조, 네트워크 및 컴퓨터 장비의 품질이 중요하다. 조직적 관점에서 리더십은 모든 위험 계획 또는 사고 대응 계획을 채택하고 구현해야 한다. 국가 사고 관리 시스템에 의해 결정된 모든 사고 계획의 주요 내용은 사고 전 계획, 사고 중 조치, 재해 복구 및 사후 검토를 포함해야 한다.[19]

지렛대와 유사하게 저렴한 칸막이 벽을 뚫는 것도 위험하다. 공유 임차 공간에서 분할 벽은 취약점이다. 이와 유사한 취약점은 측면 창을 깨는 것이다.

잠금 하드웨어를 스푸핑하는 것은 지렛대보다 비교적 간단하고 우아하다. 강력한 자석은 전기 잠금 하드웨어의 볼트를 제어하는 솔레노이드를 작동시킬 수 있다. 미국보다 유럽에서 더 흔하게 사용되는 모터 잠금 장치도 도넛 모양의 자석을 사용하여 이 공격에 취약하다. 전원을 제거하거나 추가하여 잠금 장치를 조작하는 것도 가능하지만, 대부분의 접근 제어 시스템은 배터리 백업 시스템을 통합하고 잠금 장치는 거의 항상 문의 안전한 쪽에 위치한다.

접근 카드 자체가 정교한 공격에 취약한 것으로 입증되었다. 기업가 정신이 투철한 해커들은 사용자의 근접 카드의 카드 번호를 캡처하는 휴대용 리더를 만들었다. 해커는 사용자를 지나쳐 카드 정보를 읽은 다음 해당 번호를 문을 보호하는 리더에 제시한다. 이는 카드 번호가 암호화 없이 평문으로 전송되기 때문에 가능하다. 이를 방지하려면 카드와 PIN과 같은 이중 인증 방식을 항상 사용해야 한다.

많은 접근 제어 자격 증명의 고유한 일련 번호는 제조 과정에서 순차적으로 프로그래밍된다. 순차적 공격이라고 하며, 침입자가 시스템에서 한 번 사용된 자격 증명을 가지고 있다면 단순히 일련 번호를 증가 또는 감소시켜 현재 시스템에서 인증된 자격 증명을 찾을 수 있다. 이 위협에 대응하려면 무작위로 고유한 일련 번호가 있는 자격 증명을 주문하는 것이 좋다.[20]

마지막으로, 대부분의 전기 잠금 하드웨어는 여전히 기계식 키를 폴오버로 사용한다. 기계식 키 잠금 장치는 범핑에 취약하다.[21]

2. 7. 토큰

접근 제어에는 보안 토큰을 기반으로 하는 방법이 있다. 토큰은 페이로드(접근 제어 정보 그 자체, 또는 그것들의 식별자)와 페이로드를 발행한 자(issuer)가 암호화한 페이로드 등의 서명을 포함한다. 토큰 사용자는 서명 검증(예: 공개 키에 의한 검증)을 통해 페이로드의 정당성을 확인할 수 있다.[35]웹에서의 접근 제어에 사용되는 OAuth2 및 OpenID Connect에서 정의되는 보안 토큰은 다음과 같다.

- 액세스 토큰(''Access Token''): 인가(AuthZ) 토큰. 보호된 리소스에 접근하기 위해 사용되는 자격 증명(credentials)이다.[36]

- ID 토큰(''ID Token''): 인증(AuthN) 토큰이다.[37]

API 호출에 액세스 토큰을 첨부하면 API 서버는 요청의 허가 여부를 판단할 수 있다. 액세스 토큰을 인정된 제3자에게 발행하면 제3자가 API 서버에 접근할 수 있게 된다. 예를 들어, 제3자인 게임이 트위터 서버에 접근하여 플레이어의 트위터 계정으로 트윗을 게시할 수 있다. 즉, '''서비스 연동'''이 가능해진다.

서비스 로그인 시 ID 토큰을 제시하면 한 번 발행된 ID 토큰을 여러 곳에서 이용할 수 있다. ID 토큰을 받은 서버는 ID 토큰을 검증하여 대상이 인증되었음을 확인한다. 예를 들어, 구글에서 ID 토큰을 발행하고 트위터에 로그인할 때 (구글 로그인을 허용한 상태에서) ID 토큰을 전달하면 트위터 로그인을 생략할 수 있다. 즉, '''ID 연동''' ('''ID Federation''')이 가능해진다.

토큰에는 몇 가지 종류가 있으며, Bearer 토큰이나 PoP 토큰이 그 일종이다.

3. 물리적 보안

물리적 접근 제어는 비용 청구, 인증 등에 따라 허용될 수도 있고 허용되지 않을 수도 있다. 물리적 접근은 부지, 건물, 방 등의 입구에서 허가된 사람에게만 입장을 제한하는 것을 가리킨다. 이러한 물리적 접근 제어는 경비원, 경호원, 접수원 등의 사람에 의해서나 열쇠, 자물쇠 등의 기계적 수단, 카드에 의한 접근 시스템 등 기술적인 수단에 의해서 이루어진다.

지리적 접근 통제는 국경 경비대, 보안 요원, 티켓 검표원 등의 인력이나 회전문과 같은 장치로 시행될 수 있다. 이러한 접근 통제를 우회하는 것을 방지하기 위해 울타리가 설치될 수 있다. 엄밀한 의미의 접근 통제(물리적으로 접근 자체를 통제)의 대안은 승인된 존재 여부를 확인하는 시스템이며, 티켓 검표기를 예로 들 수 있다. 변형된 형태로 상점(계산대)이나 국가의 출입 통제가 있다.[3]

물리적 접근 통제는 누구, 어디, 언제의 문제이다. 접근 통제 시스템은 누가 출입할 수 있는지, 어디로 출입할 수 있는지, 언제 출입할 수 있는지를 결정한다. 역사적으로 이것은 부분적으로 열쇠와 잠금 장치를 통해 수행되었다. 문이 잠겨 있으면, 잠금 장치가 어떻게 구성되어 있는지에 따라 열쇠를 가진 사람만 문을 통해 들어갈 수 있다. 기계식 잠금 장치와 열쇠는 열쇠 소유자를 특정 시간이나 날짜로 제한할 수 없다. 기계식 잠금 장치와 열쇠는 특정 문에 사용된 열쇠에 대한 기록을 제공하지 않으며, 열쇠는 쉽게 복사되거나 승인되지 않은 사람에게 양도될 수 있다. 기계식 열쇠가 분실되거나 열쇠 소유자가 더 이상 보호 구역을 사용할 수 없게 되면 잠금 장치를 다시 키로 설정해야 한다.[4]

4. 통신

통신에서 ''접근 제어''는 미국 연방 표준 1037C[30]에서 정의된 바에 따르면, 다음을 의미한다.

# 통신 시스템의 구성 요소 사용을 허용하거나 거부하는 데 사용되는 서비스 기능 또는 기술.

# 개별 사용자 또는 응용 프로그램이 데이터를 획득하거나 데이터 저장 장치에 데이터를 배치할 수 있는 권한을 정의하거나 제한하는 데 사용되는 기술.

# 개별 사용자 또는 응용 프로그램이 데이터 저장 장치에서 데이터를 획득하거나 데이터를 배치할 수 있는 권한의 정의 또는 제한.

# 권한이 있는 사용자, 프로그램, 프로세스 또는 기타 시스템에 AIS(자동화 정보 시스템)의 리소스에 대한 접근을 제한하는 프로세스.

# 사용자 요청을 충족하기 위해 시스템 리소스를 할당하는 리소스 컨트롤러에서 수행되는 기능.

5. 공공 정책

공공 정책에서, 시스템에 대한 접근을 제한하는 접근 제어(인가)는 보안 또는 사회 통제를 위해 신뢰할 수 있는 시스템을 사용하는 구현 기능이거나, 시스템 내에서의 행동을 추적 또는 감시하는(책임) 기능이다.

참조

[1]

논문

Access Control for Databases: Concepts and Systems

2011

[2]

논문

Access control in the Internet of Things: Big challenges and new opportunities

https://www.scienced[...]

2017-01-15

[3]

논문

Risks due to convergence of physical security systems and information technology environments

2007

[4]

웹사이트

The study of business opportunities and value add of NFC applications in security

http://www.theseus.f[...]

2019-03-22

[5]

서적

Security and access control using biometric technologies

https://www.worldcat[...]

Course Technology

2010

[6]

웹사이트

Authentication in an Internet Banking Environment

http://www.ffiec.gov[...]

2009-12-31

[7]

뉴스

MicroStrategy's office of the future includes mobile identity and cybersecurity

https://www.washingt[...]

2014-04-14

[8]

웹사이트

iPhone 5S: A Biometrics Turning Point?

http://www.bankinfos[...]

BankInfoSecurity.com

2013-09-16

[9]

웹사이트

NFC access control: cool and coming, but not close

http://www.securitys[...]

Security Systems News

2013-09-25

[10]

웹사이트

Ditch Those Tacky Key Chains: Easy Access with EC Key

http://www.wirelessd[...]

Wireless Design and Development

2012-06-11

[11]

웹사이트

Kisi And KeyMe, Two Smart Phone Apps, Might Make House Keys Obsolete

http://www.huffingto[...]

2013-11-26

[12]

웹사이트

Designing Access Control Guide

https://ipvm.com/rep[...]

2019-10-01

[13]

뉴스

Opening new doors with IP access control – Secure Insights

https://www.axis.com[...]

2018-06-20

[14]

웹사이트

The Evolution of Access Control

https://www.isonas.c[...]

2019-09-26

[15]

논문

Physical security of cut-and-cover underground facilities

https://www.osti.gov[...]

1998-08-01

[16]

서적

Integrated security systems design : a complete reference for building enterprise-wide digital security systems

https://www.worldcat[...]

2014

[17]

서적

The professional protection officer : practical security strategies and emerging trends

https://www.worldcat[...]

2019

[18]

서적

Handbook of loss prevention and crime prevention

https://www.worldcat[...]

2019

[19]

웹사이트

Incident Command System :: NIMS Online :: Serving the National Incident Management System (NIMS) Community.

http://www.nimsonlin[...]

2016-03-06

[20]

웹사이트

Smart access control policies for residential & commercial buildings

http://www.clonemyke[...]

2017-09-11

[21]

서적

High-Security Mechanical Locks: An Encyclopedic Reference

https://books.google[...]

Butterworth-Heinemann

2007-10-17

[22]

서적

Access Control Systems: Security, Identity Management and Trust Models

Springer

2010

[23]

웹사이트

Cybersecurity: Access Control

http://www.evollluti[...]

2017-09-11

[24]

웹사이트

SP 800-162, Guide to Attribute Based Access Control (ABAC) Definition and Considerations

http://nvlpubs.nist.[...]

NIST

2015-12-08

[25]

서적

Real-time Security Extensions for EPCglobal Networks

Springer

2014

[26]

논문

Computer Security – ESORICS 2019

Springer International Publishing

2019

[27]

특허

Identity and policy-based network security and management system and method

http://patft.uspto.g[...]

USPTO Patent Full-Text and Image Database

2015-03-17

[28]

웹사이트

OrBAC: Organization Based Access Control – The official OrBAC model website

http://orbac.org

2017-09-11

[29]

웹사이트

Enhancement of Business IT Alignment by Including Responsibility Components in RBAC

http://ceur-ws.org/V[...]

2014-07-18

[30]

웹사이트

FED-STD-1037C

http://www.its.bldrd[...]

2007-01-23

[31]

법률

不正アクセス行為の禁止等に関する法律 第二条 4

https://laws.e-gov.g[...]

[32]

웹사이트

SP 800-162, Guide to Attribute Based Access Control (ABAC) Definition and Considerations

http://nvlpubs.nist.[...]

NIST

2015-11-28

[33]

논문

Fine-grained Access Control for Cloud Computing

2013

[34]

웹사이트

AWS AppSync

https://docs.aws.ama[...]

[35]

웹사이트

JWT Introduction

https://jwt.io/intro[...]

[36]

웹사이트

The OAuth 2.0 Authorization Framework

https://www.rfc-edit[...]

[37]

웹사이트

OpenID Connect Core 1.0 incorporating errata set 1

http://openid-founda[...]

관련 사건 타임라인

( 최근 20개의 뉴스만 표기 됩니다. )

“클라우드 보안의 시작과 끝은 계정관리·접근제어” – 바이라인네트워크

본 사이트는 AI가 위키백과와 뉴스 기사,정부 간행물,학술 논문등을 바탕으로 정보를 가공하여 제공하는 백과사전형 서비스입니다.

모든 문서는 AI에 의해 자동 생성되며, CC BY-SA 4.0 라이선스에 따라 이용할 수 있습니다.

하지만, 위키백과나 뉴스 기사 자체에 오류, 부정확한 정보, 또는 가짜 뉴스가 포함될 수 있으며, AI는 이러한 내용을 완벽하게 걸러내지 못할 수 있습니다.

따라서 제공되는 정보에 일부 오류나 편향이 있을 수 있으므로, 중요한 정보는 반드시 다른 출처를 통해 교차 검증하시기 바랍니다.

문의하기 : help@durumis.com